Boostez votre visibilité sur YouTube grâce à des astuces simples

Un chiffre sec : chaque minute, plus de 500 heures de vidéos débarquent sur YouTube. C'est la course permanente pour sortir du lot, trouver…

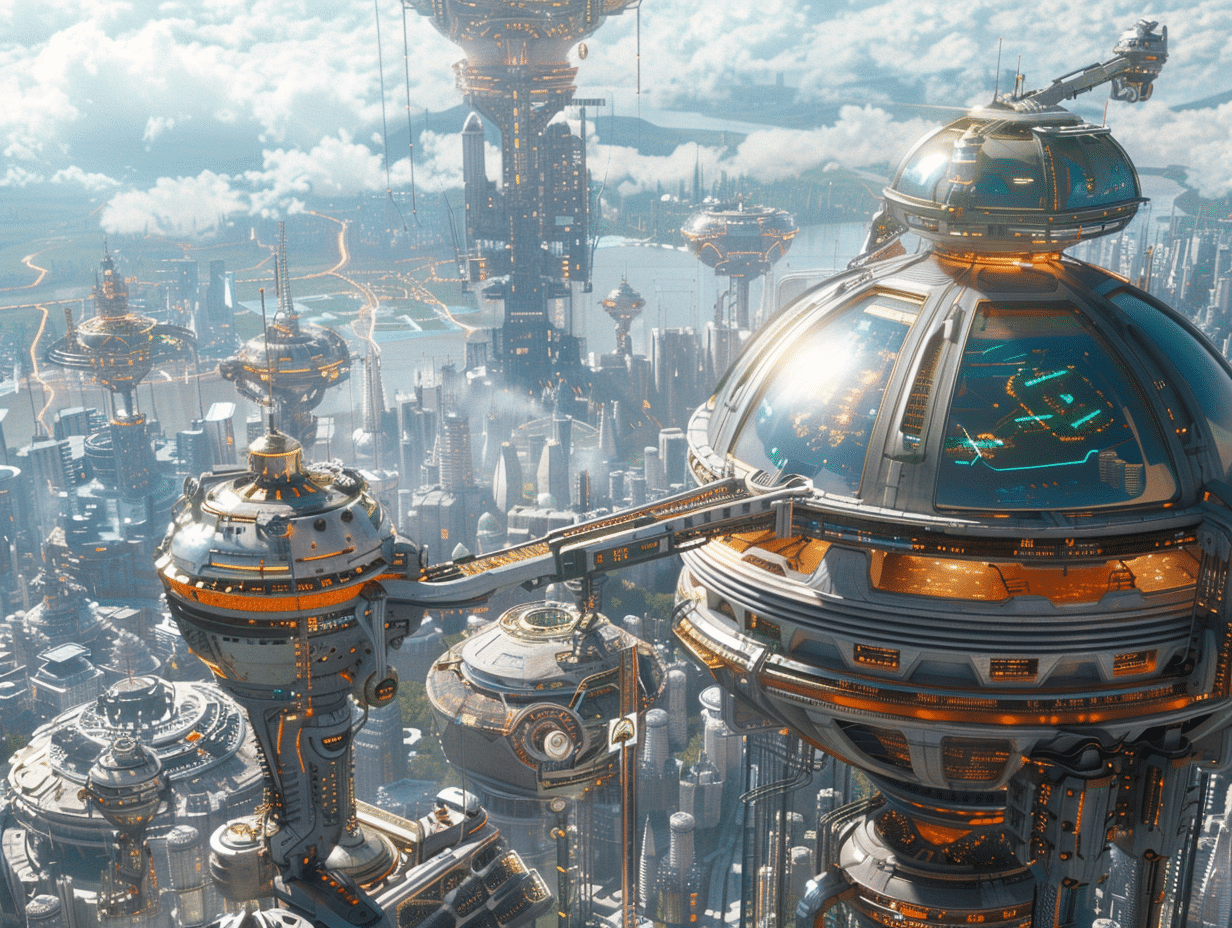

Cloud computing et cloud : comprendre la vraie différence

Un nuage, c'est joli vu d'en bas. Mais qui se douterait, en levant les yeux, de l'ingénierie titanesque qui le soutient ? Voilà le…

Mieux utiliser le point de fusion pour vos expériences en chimie

Un chiffre, un seul : 1 772 °C. C'est la température à laquelle le platine se liquéfie, imperturbable face à la plupart des fours…

Comment sélectionner un Mac Apple adapté à vos besoins essentiels

Les chiffres n'hésitent pas : chaque année, des milliers d'utilisateurs basculent vers un Mac Apple. Mais derrière le logo à la pomme, la sélection…

Les meilleurs iMac de 2024 pour bien choisir votre modèle

Choisir un iMac en 2024 n'a jamais ressemblé à un exercice aussi subtil. Les options s'accumulent, les configurations se multiplient, et les usages se…

Maîtriser l’ERP en entreprise grâce à trois principes essentiels

Oubliez les promesses magiques d'un bouton unique pour gérer toute une entreprise. L'ERP n'est pas une baguette, c'est un levier. Mal maîtrisé, il alourdit…

Sécuriser un PDF simplement avec des méthodes fiables et efficaces

Un mot de passe appliqué à un PDF, c'est parfois une simple barrière de papier face à des logiciels de contournement qui ne reculent…

Comment annuler un retour après Ctrl Z sur votre clavier

La maladresse numérique n'a pas d'heure. Un geste de trop, un raccourci tapé par réflexe, et voilà une modification précieuse balayée d'un simple Ctrl+Z.…

Zupimage et confidentialité : quelles données sont vraiment visibles ?

Publier une image sur Zupimage, c'est accepter qu'un simple lien puisse ouvrir bien des portes. Pas d'authentification, pas de barrière : une fois le…

Comparatif 2025 des meilleurs antivirus avec conseils pour bien choisir

Les chiffres n'ont jamais été aussi alarmants : cyberattaques en hausse, rançongiciels plus sournois, phishing à tous les étages. Face à cette réalité, protéger…

Alternatives à CCleaner pour optimiser et nettoyer votre PC

À l'heure où la maintenance informatique est devenue aussi régulière que le ménage dans nos foyers, l'outil populaire CCleaner ne règne plus en maître…

Les meilleures versions de Windows à utiliser en 2024

En 2024, le choix d'une version de Windows s'avère fondamental pour les utilisateurs, qu'ils soient professionnels ou particuliers. Microsoft a développé plusieurs systèmes d'exploitation…

SafeSearch for Google bloqué au travail ou à l’école : que pouvez-vous faire ?

Qu'importe la finesse de vos recherches sur Google, si le filtre SafeSearch est verrouillé par l'administration de votre école ou de votre entreprise, vous…